Авторы Locky в отпуске, активность шифровальщика снизилась на 81%

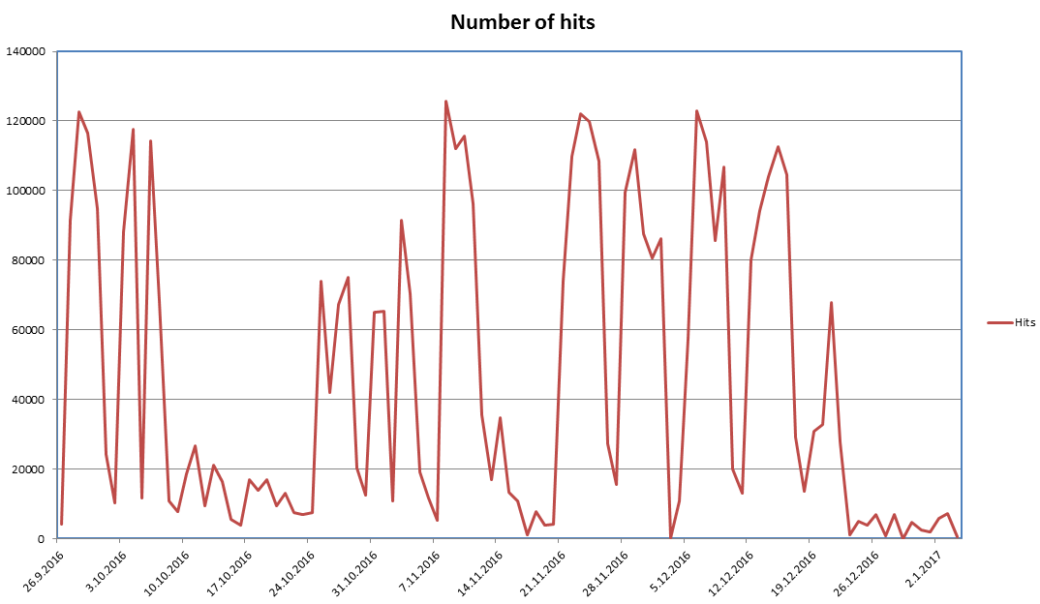

❤ 488 , Категория: Новости, ⚑ 18 Янв 2017гШифровальщик Locky бесспорно стал одним из топовых вымогателей в ушедшем 2016 году, так что совсем неудивительно, что за активностью малвари внимательно следят специалисты компаний Avast и Check Point, а также независимые исследователи Кевин Бимонт (Kevin Beaumont), MalwareTech и MalwareHunterTeam. Все они обратили внимание, что с конца декабря 2016 года активность Locky стала заметно снижаться.

Согласно данным специалистов Check Point, которые недавно представили отчет о декабрьской активности малвари, количество спамерских писем, через которые распространяется Locky, снизилось сразу на 81%. А ведь еще в ноябре Locky был второй по опасности угрозой (сразу после Conficker).

Аналогичную картину обрисовали в своем отчете аналитики компании Avast. Согласно их информации, активность Locky значительно снизилась в 20-х числах декабря и оставалась на этом рекордно низком уровне во время всех новогодних праздников. При этом специалисты отдельно подчеркнули, что Рождество в России отмечают 7 января, и наши новогодние праздники длятся необычно долго по западным меркам.

Зато за распространяем Locky «застукали» click-fraud малварь Kovter. Этот вредонос известен экспертам уже много лет, но относительно недавно он стал использоваться для распространения самых разных дополнительных пейлоудов. Так, в январе 2016 года Kovter скачивал и устанавливал на машины жертв прокси-клиента, превращая ПК пострадавших в прокси-серверы для сервиса ProxyGate. Хотя основным источником дохода операторов Kovter был клик-фрод, перенаправление трафика через машины жертв приносило группировке неплохой дополнительных доход. Также в начале 2016 года хакеры попробовали распространять с помощью Kovter шифровальщика Nemucod, однако эксперт Emsisoft Фабиан Восар (Fabian Wosar) вскоре взломал вредоноса и представил бесплатный дешифровщик, так что кампания сошла на нет.

Однако вымогательское ПО определенно не давало операторам Kovter покоя. Группировка несколько месяцев перебирала различные шифровальщики, чтобы в октябре 2016 года остановить свой выбор на Locky. 16 января 2017 года исследователи PhishMe опубликовали развернутый пост, посвященный этой небольшой «эволюции» Kovter, и указали на то, что в последние недели малварь переключилась исключительно на распространение Locky.

В настоящий момент спамерские письма, содержащие Kovter, остались практически единственным источником распространения Locky. Эксперты пишут, что спам идет преимущественно от почтовых скриптов, установленных на скомпрометированных сайтах, работающих под управлением Joomla.

Ранее главным каналом распространения Locky выступал ботнет Necurs, который известен тем, что ранее распространял один из самых опасных банковских троянов в истории, Dridex. Но если в 2015 году Dridex являлся основным приоритетом ботнета, то в 2016 году ситуация плавно изменилась, и место опасного банкера занял вымогатель Locky.

Согласно данным MalwareTech, в настоящее время командные серверы ботнета находятся в оффлайне. Necurs пропал с радаров тогда же, когда и Locky – незадолго до католического Рождества. Исследователи убеждены, что вскоре Necurs и Locky вернутся в строй, и предполагают, что киберпреступники просто решили устроить себе небольшой отпуск.