Мобильный дайджест ноября. Смерть Cyanogen Inc, прошивка от Tor и большой тест VPN-приложений

❤ 595 , Категория: Новости, ⚑ 14 Дек 2016гСодержание статьи

В этом выпуске: CyanogenMod 14.1 и смерть Cyanogen Inc., защищенная прошивка от проекта Tor, инструмент для поиска функций ransomware в Android-приложениях, обход activation lock в iOS, обсуждение проблем нового режима шифрования Android 7.0 и недостатков мессенджера Signal, а также большой тест VPN-приложений на утечки конфиденциальных данных и троянскую активность.

События

В ноябре проект CyanogenMod начал формирование официальных сборок версии прошивки 14.1 на базе Android 7.1. В данный момент в число официально поддерживаемых входят: Nexus 4, 5, 5X, 6, 6P, 7, OnePlus 1, 2, 3, LG G3, G4, Samsung Galaxy S5, Sony Xperia SP, T, TX, V, Zenfone 2, Moto G. Плюс десятки неофициальных портов на другие смартфоны.

Скачать прошивку, как обычно, можно с официального сайта. Для установки нужен разблокированный загрузчик и кастомный recovery. Стоит отметить, что пока не все фирменные функции CyanogenMod реализованы.

Между тем Cyanogen Inc., уже заявившая, что не будет больше активно участвовать в разработке CyanogenMod, продолжает сокращать персонал и готовится к закрытию офиса в Сиэтле. Более того, остается неясной судьба Стива Кондика, создавшего CyanogenMod. Он все еще продолжает занимать свою должность в Cyanogen Inc., но, кажется, собирается покинуть компанию и даже предлагает сообществу создать форк CyanogenMod и сформировать вокруг нового проекта некоммерческую организацию.

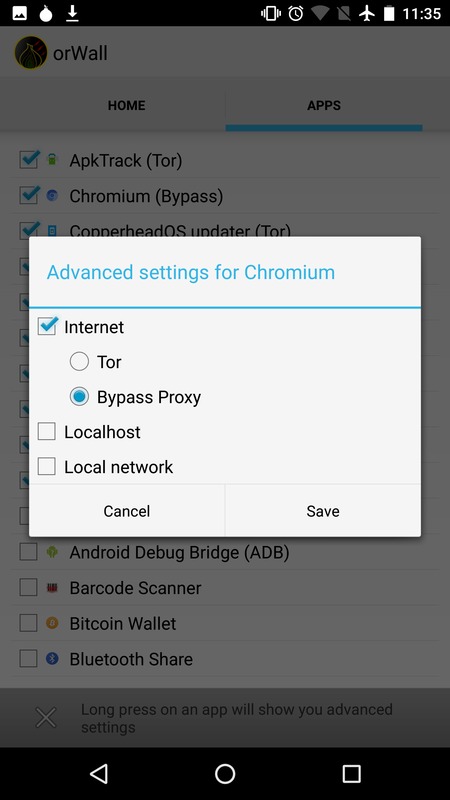

16 ноября проект Tor представил систему сборки защищенной Android-прошивки на основе прошивки CopperheadOS, набора инструментов Tor для Android (Orbot и orWall) и других открытых приложений (VLC, Xabber, K-9 Mail, Firefox, Signal и других). Любой пользователь может скачать набор скриптов, которые соберут прошивку и установят на подключенный по USB девайс.

К сожалению, список поддерживаемых устройств пока очень скуден: Nexus 9, Nexus 5X и Nexus 6P. Вызвано это тем, что команда разработчиков лежащей в основе прошивки CopperheadOS просто не имеет ресурсов для поддержки других устройств. Несколько месяцев назад они даже заявили, что не будут распространять исходные коды прошивки до тех пор, пока не получат достаточное количество инвестиций.

Брандмауэр orWall

Брандмауэр orWall

3 ноября состоялся релиз Maru OS 0.3, той самой прошивки, позволяющей превратить Android-смартфон в полноценный настольный ПК при подсоединении к монитору или телевизору. Как только смартфон подключается к монитору с помощью переходника USB-HDMI SlimPort, на экране монитора появляется рабочий стол Debian, а смартфон продолжает работать как обычно.

В новой версии Android был обновлен до версии 6.0, появилась функция запуска Debian в фоне, когда вместо подключения по HDMI можно использовать VNC-подключение по сети или SSH-соединение.

Ну и по традиции еще одна новость про Samsung. И она опять связана с мегафейлом Galaxy Note 7. Чтобы восстановить свою репутацию и отвоевать ушедших пользователей, Samsung постарается сделать Galaxy S8 устройством, от которого просто невозможно будет отказаться. И один из способов достижения этого — интеграция интеллектуального ассистента Viv.

Viv был создан авторами Siri. И это не просто «еще один голосовой ассистент», а ассистент совершенно нового типа. Он полностью базируется на нейросетях и способен обрабатывать даже самые сложные и комплексные запросы. По сути, в нем даже нет идеи ключевых слов и команд: «поставь будильник на столько-то», «позвони тому-то». Viv понимает именно смысл команд и может «дописать саму себя» при необходимости выполнить сложный запрос.

Тем временем операционная система Sailfish OS, о которой мы уже писали, получила официальное одобрение на использование в проектах по созданию мобильных устройств для госучреждений и госкорпораций Российской Федерации.

Инструменты

Nathan — Android-эмулятор, предназначенный для исследования безопасности приложений. В комплект включены Xposed Framework, модули SSLUnpinning для обхода certificate pinning, Inspeckage для динамического анализа приложений и Drozer — фреймворк для пентестинга.

HelDroid — инструмент для теста приложений на наличие функций ransomware. HelDroid анализирует байт-код приложения в поисках таких функций, как шифрование без предупреждения пользователя, блокировка экрана, сообщения на весь экран, использование прав администратора для вайпа и блокировки смартфона.

Android (and other) Security resources — небольшая подборка книг, документов и инструментов для интересующихся безопасностью и пентестом Android и приложений для этой платформы.

Посмотреть

Xiaomi Mi Mix hands-on: real-life concept phone — быстрый обзор безрамочного смартфона Xiaomi Mi Mix от Verge. Самое интересное наблюдение: при размере экрана в 6,4 дюйма Mi Mix имеет практически такой же размер корпуса, как 5,5-дюймовый iPhone 7 Plus.

Echo / Google Home infinite loop — бесконечно переговаривающиеся между собой умные колонки Amazon Echo и Google Home.

A Journey Through Exploit Mitigation Techniques in iOS — доклад с конференции DEF CON 24 о техниках, используемых в iOS для предотвращения запуска и корректной работы эксплоитов.

Почитать

The limitations of Android N Encryption — статья Мэтью Грина (Matthew Green), специалиста по криптографии и профессора Университета Хопкинса, о том, как работает система шифрования данных в Android 7.0, зачем ее нужно было кардинально менять и обеспечивает ли она должный уровень безопасности. Спойлер: нет.

Проблема в том, что, как только пользователь вводит пин-код или пароль для разблокировки экрана, Android использует этот пароль для расшифровки ключа шифрования и хранит его в оперативной памяти вплоть до момента перезагрузки. Если смартфон во включенном состоянии попадет в руки компетентного специалиста c нужным оборудованием, он сможет получить доступ к содержимому оперативной памяти и извлечь ключ.

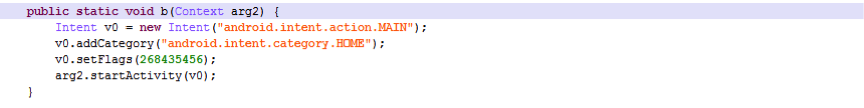

Android Banking Malware Masquerading as Email App Targets German Banks — разбор банковского трояна Android/Banker.GT!tr.spy, который якобы умеет деактивировать антивирусы без прав root. Интересен этот документ в первую очередь тем, что показывает, насколько троян на самом деле примитивен.

Так называемая функция деактивации в действительности делает следующее: сервис трояна мониторит запускаемые приложения (с помощью прав администратора). Как только пользователь открывает банковский клиент, троян демонстрирует поверх его окна собственное окно (на самом деле это HTML-страница) с поддельным окном ввода конфиденциальной информации. Но если запустить один из перечисленных в списке антивирусов, троян делает очень простую вещь: показывает домашний экран. Другими словами — просто возвращает пользователя на рабочий стол. Естественно, если антивирус уже запущен, он спокойно продолжит работать в фоне.

Вот так выглядит функция «деактивации антивирусов»

Вот так выглядит функция «деактивации антивирусов»

Test for Adups’ Spyware on Your Phone — & Disable It — инструкция по поиску и удалению китайского «трояна» Adups, найденного в прошивках некоторых китайских (и не очень) смартфонов. В частности, Adups предустановлен в смартфоны марки BLU.

Pixel Security: Better, Faster, Stronger — небольшая заметка разработчиков Android о безопасности смартфона Google Pixel. Основные моменты:

- обязательное пофайловое шифрование (FBE);

- TrustZone — специальный сопроцессор, используемый для хранения ключей шифрования и отказывающийся расшифровывать файлы, если операционная система была модифицирована;

- использование «железного движка шифрования» (речь, скорее всего, о модуле ускорения AES-шифрования в ARMv8), позволяющего на лету шифровать и расшифровывать данные без проседания скорости чтения/записи данных.

Understanding APK packaging in Android Studio 2.2 — еще одна заметка разработчиков Android. В этот раз речь идет о новой схеме подписи APK-пакетов, появившейся в Android 7.0 и поддерживаемой Android Studio 2.2. Отныне вместо подписи каждого отдельного файла пакета будет подписываться все содержимое пакета целиком, что существенно увеличит скорость инсталляции приложений.

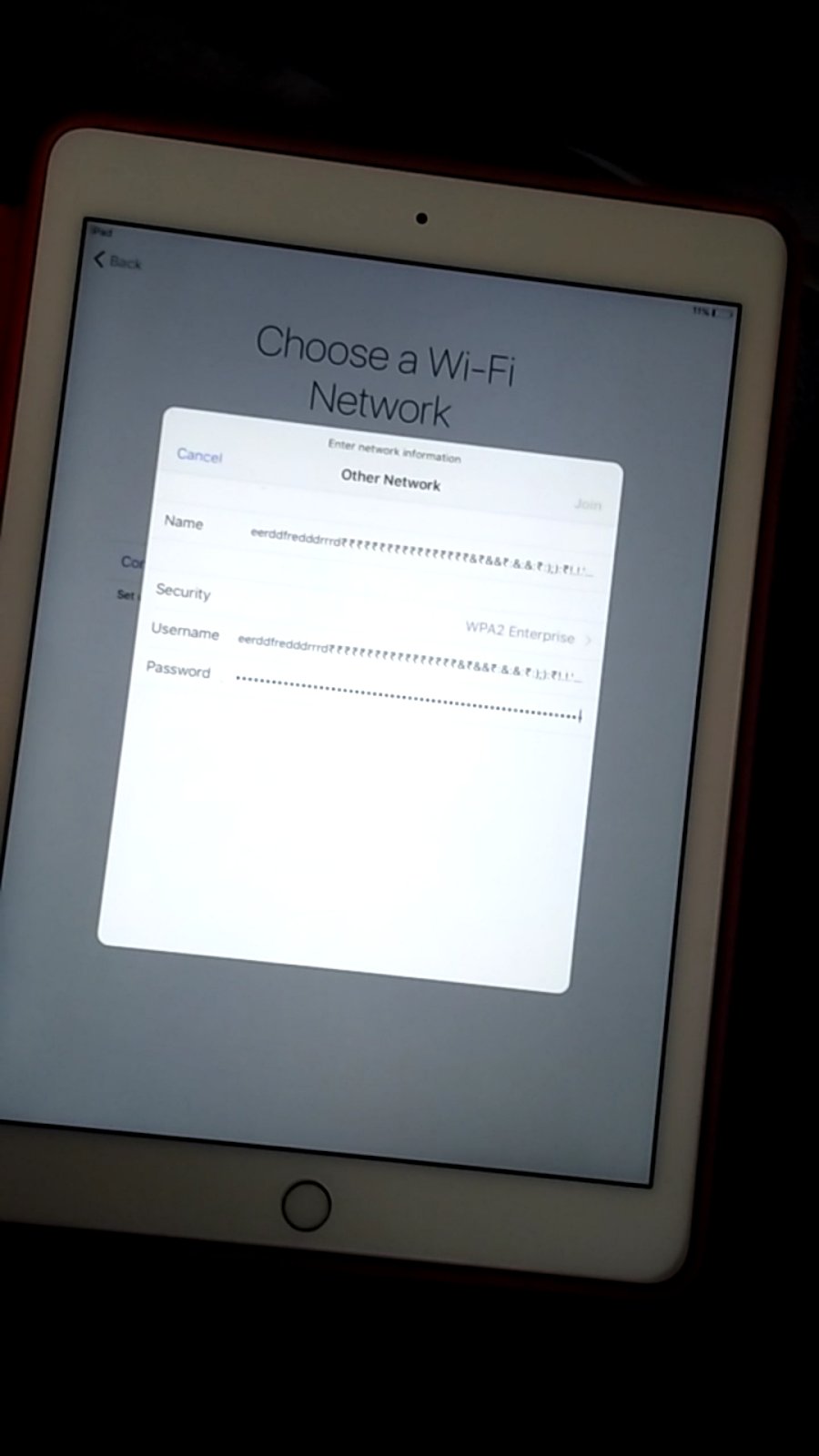

How I bypassed apple’s most secure icloud activation lock — история о том, как удалось обойти activation lock в iPad, функцию, требующую ввести пароль от аккаунта Apple для включения устройства, если оно будет украдено.

Метод оказался банальный — вызвать переполнение буфера в приложении, отвечающем за активацию и запрос пароля, чтобы уронить его и попасть на рабочий стол. Интересно другое: при переполнении приложение не падает, а просто зависает и перестает реагировать на любые действия пользователя. Но если в этот момент заблокировать устройство с помощью Smart Case, то после разблокировки оно успешно упадет. Уязвимость исправлена в обновлении iOS 10 от 16 ноября.

Переполнение полей ввода

Переполнение полей ввода

Why I won’t recommend Signal anymore — детальная статья о том, почему мессенджер Signal больше не стоит рекомендовать использовать в качестве надежного и удобного средства коммуникации. Основные моменты:

- Зависимость от Google Cloud Messaging (сервис push-уведомлений). Signal не может работать на прошивках без проприетарных сервисов Google, таких как CopperheadOS или Fire OS (смартфоны и планшеты Amazon), а также в операционных системах, поддерживающих запуск Android-приложений (Sailfish OS, BlackBerry 10). При этом LibreSignal, неофициальная версия мессенджера, способная работать без сервисов Google, не может использовать официальные серверы Signal из-за прямого запрета разработчиков.

- Signal отправляет список контактов пользователя (все номера телефонов) на сервер. Это нужно для автоматического определения тех, кто тоже использует Signal, и уведомления об этом пользователя. Signal хеширует номера перед отправкой для сохранения приватности пользовательских данных, однако, если учесть очень малый объем возможных хешей, которые можно получить из одиннадцати цифр (телефонный номер), это очень плохая защита, которая быстро вскрывается с помощью перебора.

- Сервер RedPhone (отвечающий за работу функции защищенных звонков) закрыт, что не позволяет использовать его третьим лицам. По этой причине в том же LibreSignal эта функция просто отключена.

An Analysis of the Privacy and Security Risks of Android VPN Permission-enabled Apps — анализ 283 VPN-приложений для Android на предмет наличия малвари, манипуляций трафика и другого поведения, нарушающего приватность данных пользователя.

Оказалось, что 82% приложений получают доступ к важной приватной информации пользователя, такой как список подключенных аккаунтов и СМС. 38% содержат вирусы и трояны, 16% перенаправляют трафик через смартфоны других пользователей вместо VPN-сервера, 4% создают локальный туннель вместо подключения к удаленному серверу. 18% используют незашифрованный туннель, 66% не туннелируют DNS-запросы. 16% модифицируют HTTP-трафик, внедряя рекламу и трекеры.

Android malware analysis with Radare: Dissecting the Triada Trojan — вводная статья об анализе приложений и троянов для Android с помощью фреймворка Radare2 на примере знаменитого трояна Triada.

New Reliable Android Kernel Root Exploitation Techniques — слайды с презентации, посвященной техникам получения прав root через эксплуатацию уязвимостей в ядре. Презентация включает в себя рассказ о средствах защиты от компрометации ядра и методах их обхода.

When CSI meets public wifi: Inferring your mobile phone password via wifi signals — рассказ о технике перехвата конфиденциальных данных пользователя (например, пароля экрана блокировки) путем анализа Wi-Fi-сигнала. Соль метода в том, что перемещения пальцев и ладони создают определенные помехи, проанализировав которые с помощью нейронной сети можно предсказать набранную последовательность символов с точностью от 68 до 81%.